病毒利用安全产品模块劫持流量攻击安全软件的威胁与对策

在现代网络环境中,安全产品本应是保护系统的第一道防线,然而一些恶意软件却巧妙地利用安全软件的模块漏洞来劫持网络流量,进而对其他安全软件发起攻击。这种现象不仅暴露了安全生态系统的潜在脆弱性,还对企业和个人用户的信息安全构成了严重威胁。

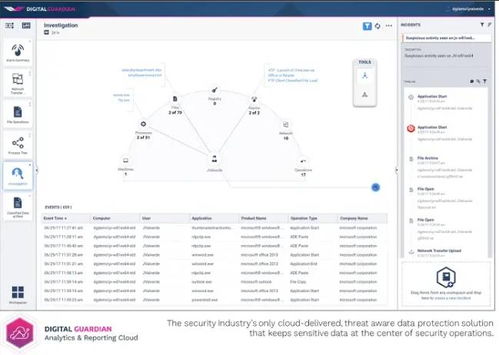

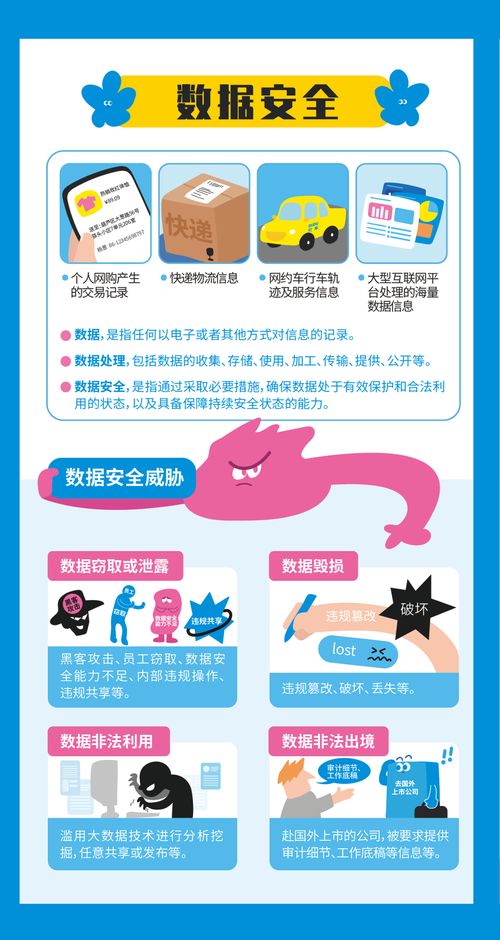

病毒通常通过识别并利用安全产品中的合法模块,如防火墙、流量监控或身份验证组件,来执行恶意操作。例如,某些恶意代码会注入到安全软件的进程中,篡改其网络配置,从而重定向或拦截正常的数据流。这种劫持行为使得病毒能够绕过传统的检测机制,同时利用被感染的安全软件作为跳板,攻击同一网络中的其他防护工具,导致防御体系崩溃。

攻击者可能采用的技术包括模块注入、API挂钩或权限提升,以获取对安全产品功能的控制。一旦得手,病毒不仅能窃取敏感信息,还能发起分布式拒绝服务(DDoS)攻击或传播勒索软件,造成大面积服务中断和数据损失。这种攻击方式往往难以被常规杀毒软件识别,因为恶意活动隐藏在合法进程内部,增加了检测和响应的复杂性。

为了应对这种威胁,网络与信息安全软件开发必须注重模块隔离、行为监控和实时更新。开发者应在设计阶段就嵌入纵深防御策略,例如采用沙箱环境运行关键模块,实施最小权限原则以防止未授权访问。引入基于机器学习的异常检测系统,可以实时分析网络流量和进程行为,快速识别劫持迹象。用户端则应定期更新安全软件补丁,避免使用未经验证的第三方模块,并部署多层防护方案,如入侵检测系统(IDS)和端点保护平台(EPP)。

随着网络攻击手段的不断演进,安全软件自身的安全性已成为重中之重。通过加强模块安全性和提升整体防御韧性,我们才能有效抵御病毒利用安全产品发起的流量劫持攻击,确保网络环境的稳定与可信。

如若转载,请注明出处:http://www.sauqdlc.com/product/8.html

更新时间:2026-03-03 17:32:11